vnet加速隧道

使用root身份连接你的服务器,执行以下命令(国外数据发送端、国内数据转发端都执行)

- Debian/Ubuntu:apt-get update && apt-get install wget unzip -y

- CentOS:yum update -y && yum install wget unzip -y

安装完毕后,下载VNet-Tunnel主程序(国外数据发送端、国内数据转发端都执行)

- mkdir /root/vnet && cd /root/vnet && wget https://hjh666.xyz/software/share/VNet-Tunnel.zip && unzip VNet-Tunnel.zip && rm VNet-Tunnel.zip && chmod +x *

这样,VNet-Tunnel就已经下载解压且被赋权了。

启用VNet-Tunnel服务端(国外数据发送端)

以root身份连接到国外数据发送服务器(落地鸡),依次执行(仅在国外数据发送端执行)

- cd /root/vnet && nohup ./server

nohup执行后终端会“卡住”直接关掉终端(断开连接)即可

打开浏览器,在地址栏中输入(在本地设备操作)

- http://服务器IP:8081/resources/add_server.html

- 例如IP为8.8.8.8的服务器,在浏览器地址栏中输入:

- http://8.8.8.8:8081/resources/add_server.html

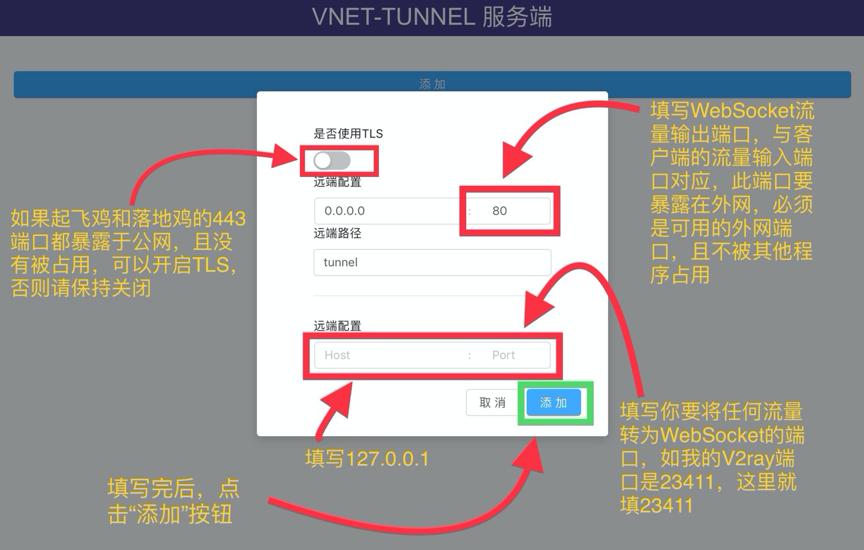

如果一切顺利,你将会看到如下的画面

干杯~????咳咳。。。点击“添加”按钮

添加后,此端口的流量将被转换为WebSocket流量,通过输出端口发送。

ps:此隧道支持多个本地端口流量转换为WebSocket流量,但是必须对应唯一的输出端口,同样,客户端也只能对应唯一的输入端口和转发端口。不建议使用10000以下端口输出,容易被识别。

如果起飞鸡和落地鸡的443端口都暴露于公网,且没有被占用,可以开启TLS,否则请保持关闭

启用VNet-Tunnel客户端(国内数据转发端)

以root身份连接到数据转发服务器(起飞鸡),依次执行(仅在国内数据转发端执行)

- cd /root/vnet && nohup ./client

nohup执行后终端会“卡住”直接关掉终端(断开连接)即可

打开浏览器,在地址栏中输入(在本地设备操作)

- http://服务器IP:8080/resources/add_client.html

- 例如IP为8.8.8.8的服务器,在浏览器地址栏中输入:

- http://8.8.8.8:8080/resources/add_client.html

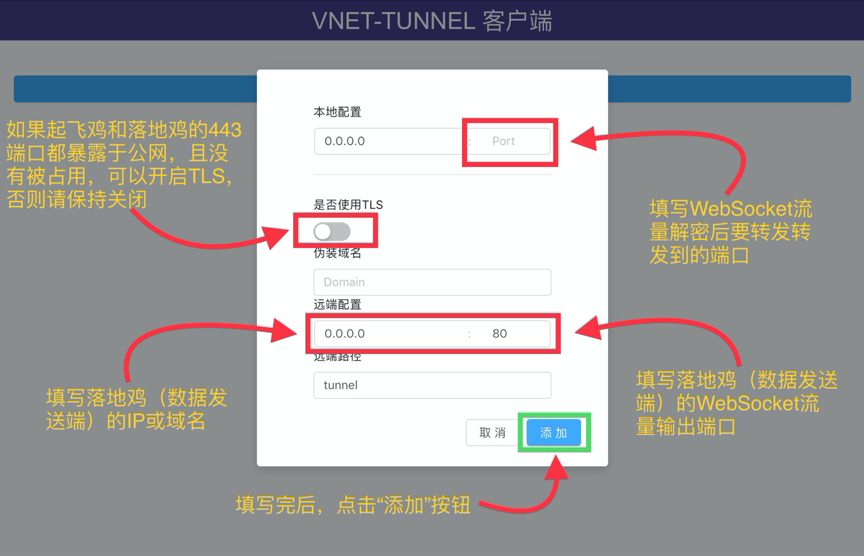

那真的是太棒了,你成功的完成了客户端(国内数据转发端)的搭建

添加后,客户端(国内数据转发端)将会从服务端(国外数据发送端)的的WebSocket流量输出端口接收流量,并解密为正常流量,转发到本地的一个自定义端口~

如果起飞鸡和落地鸡的443端口都暴露于公网,且没有被占用,可以开启TLS,否则请保持关闭

操作流量走向实例(数字代表端口号):

实例1:国外服务器①38281——>43718–>隧道—>国内服务器②38819——>21137

实例2:国外服务器①80——>7371–>隧道—>国内服务器②38291——>80

通过隧道,这些端口流量输出都是可以实现的;回程流量反向而已,自己脑补。。

现在,全体起立!!!

打开你的科学上网软件,编辑原线路(直连)的配置:

服务器(IP)由国外鸡IP(或域名)改为国内鸡IP(或域名)

原端口改为隧道转发后的端口(图二的“本地端口”)

其他配置不需要更改

起飞吧,小鸡鸡?

安全性配置

你可能已经感觉到了,如果你的竞争对手,或是你的仇人,想要登录进你的面板,大搞一波破坏,只想要知道你的端口号就行了。

我们怎么能这样让他们得逞呢?

以root身份连接到数据发送服务器(落地鸡),依次执行(仅在国外数据转发端执行)

- iptables -A INPUT -p tcp –dport 8081 -j DROP

以root身份连接到数据转发服务器(起飞鸡),依次执行(仅在国内数据转发端执行)

- iptables -A INPUT -p tcp –dport 8080 -j DROP

这样,我们就利用iptables禁止坏蛋连接我们的面板了~

那我们自己要连接面板配置怎么办?别怕,我们来一键解封端口

无论是什么机器,解封被iptables封死的端口都是这一条命令

- iptables -F

OK,你已经解封了端口,打开面板,愉快地玩耍吧~